Linux中一对多配置日志服务器的详细步骤

作者:Resourceful! 发布时间:2023-08-07 04:57:04

配置发送端:从server发送到syslog

打开以下文件

![]()

在第90行(附近也行)输入以下代码,authpriv代表所有级别的登录日志,@@代表tcp,172.168.2.100代表目标ip,514代表目标端口号,保存退出

authpriv.* @@10.99.8.6:514

![]()

配置接收端:配置协议,端口号,接收条件,存储位置

输入以下代码设置协议和端口号

取消注释如下代码:

接收条件配置

:fromhost- ip,iseuql,"10.99.8.6" /var/log/client_secure/10_3.log

:fromhost- ip,iseuql,"10.99.8.2" /var/log/client_secure/10_12.log

:fromhost-ip,iseuql,”172.16.2.100”是设置条件:ip是172.16.2.100,后面是设置位置

保存退出

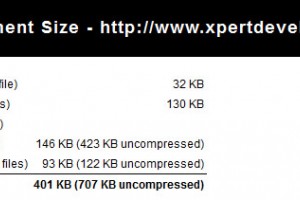

重启日志服务并查看端口514

systemctl restart rsyslog.service

进入/var/log下查看文件夹是否创建

![]()

在接收端输入 tail -f /var/log/client_secure/10_3.log监控此文件的内容

触发日志,在发送端切换用户

接收端成功收到日志

配置完成

方式2:模板

创建日志接收模板

接下来的这步,需要我们来为远程消息创建模板,并告知rsyslog守护进程如何记录从其他客户端机器所接受到的消息。

使用文本编辑器来打开 /etc/rsyslog.conf,然后在GLOBAL DIRECTIVE块前追加以下的模板。

$template RemoteLogs,"/var/log/%HOSTNAME%/%PROGRAMNAME%.log" **.* ?RemoteLogs& ~

在此对该模板进行简单解释,$template RemoteLogs(这里“RemoteLogs” 字符串可以为任何其他的描述性的名称)指令使rsyslog后台进程将日志消息写到/var/log下的单独的本地日志文件中,其中日志文件的名称是基于远程日志发送机器的主机名以及生成该日志的应用程序名进行定义的。其中第二行暗示了我们将RemoteLogs模板应用到所有接收到的日志上。

符号”& ~”表示了一个重定向规则,被用来告知rsyslog守护进程停止对日志消息的进一步处理,并且不要在本地写入。如果没有使用该重定向规则,那么所有的远程消息都会在写入上述描述的日志文件之外同时被写入到本地日志文件,这就意味着日志消息实际上被写了两次。使用该规则的另外一个结果就是syslog服务器本身的日志消息只会被以该机器主机名命名的专有文件中。

如果你想要的话,也可以使用下面的模式对特定的设备或严重性级别使用新的模板直接来记录日志消息。

[facility-level].[severity-level] ?RemoteLogs

例如:

将全部优先级别的所有内部用户验证消息指定为RemoteLogs模板:

authpriv.* ?RemoteLogs

将所有系统进程中除开mail、用户验证和cron消息之外的进程产生的消息级别的日志指定为RemoteLogs模板:

*.info,mail.none,authpriv.none,cron.none ?RemoteLogs

如果我们想要将所有从远程客户端接受到的消息写入到一个以它们的IP地址命名的单个文件中,可以使用以下的模板。在此我们为该模板赋予了“IpTemplate”名称。

$template IpTemplate,"/var/log/%FROMHOST-IP%.log" *.* ?IpTemplate & ~

在我们启用rsyslog守护进程并编辑好配置文件之后,需要重启该守护进程。

在 Debian,Ubuntu 或 CentOS/RHEL 6中:

$ sudo service rsyslog restart

在 Fedora 或 CentOS/RHEL 7中:

$ sudo systemctl restart rsyslog

我们可以通过netstat命令来验证rsyslog守护进程是否正常工作。

$ sudo netstat -tulpn | grep rsyslog

在UDP监听端口下工作的rsyslog守护进程会有类似下面的输出。

udp 0 0 0.0.0.0:514 0.0.0.0:* 551/rsyslogd udp6 0 0 :::514 :::* 551/rsyslogd

如果rsyslog守护进程被设置在TCP连接端口,那么应该有类似下面所示的输出。

tcp 0 0 0.0.0.0:514 0.0.0.0:* LISTEN 1891/rsyslogd tcp6 0 0 :::514

来源:https://blog.csdn.net/qq_44866828/article/details/125872622

猜你喜欢

- 一个配置好的MAIL服务器除基本功能外应该具有的其它功能:* 反垃圾邮件能力。检查连接或内容,阻挡某些认为是不良的连接以及信件。* 反病毒能

- 网站粘度,指的是用户对网站的重复使用度(依赖度、忠诚度),网站粘度越高,越能体现网站价值。众所周知,服务类(例如游戏、工具等)网站的粘度通常

- Google中文网站管理员博客在《由抄袭造成的重复内容》文章中提到:“鉴别内容的原创来源是Google所擅长的,在大多数情况下原创内容源都能

- 为了优化网站的访问速度,我们可以通过对静态内容进行压缩,从而减少网页加载的时间,大大节省用户的带宽。在这篇文章中,我将介绍如何使用Apach

- 是否选择了好的主机商,这对博客是至关重要的,如果博客经常因主机关系,而导致无法访问,不仅仅是访问者,我想你自身也失去去写博客的信心了。下面来

- 关于分区一个潜在的黑客如果要攻击你的Linux服务器,他首先就会尝试缓冲区溢出。在过去的几年中,以缓冲区溢出为类型的安全漏洞是最为常见的一种

- 虽然说亡羊补牢可以将木马后门造成的损失降至最低,但最好的方法显然是防患于未然。1.后门防范基本功首先要关闭本机不用的端口或只允许指定的端口访

- 要和外部网站进行有益的链接建立链接不要着急,要缓慢而持续仔细思考链接的源头文字(anchor text)怎么写,将它们写在链接里面使用多样的

- WordPress是目前最流行的(截至2009年)的博客平台。它是一款开放源代码,其对谷歌SEO优化比较有利,可以被任何人免费使用。正因为如

- 做google adsense广告经过尝试……UTF-8的的确收入比GB2312的高那么一些分析:GB2312,中文UTF-8地球人都可以看

- 北京时间12月2日消息,据国外媒体报道,金融顾问公司Collins Stewart分析师桑迪普·阿格瓦尔(Sandeep Aggarwal)

- classZSMailBox{var$fpSocket;var$strLog;var$strSMTPServer;var$strSMTPPo

- 地居首都,又是全国文化中心的北京,设计力量也集中了全国最优秀的人才。相比其它城市,北京拥有更多原创的力量,而且,无论是原创的作品,还是原创的

- 近期,博客网将隆重推出首个联合运营的网页游戏“博客战三国”,此举同时也意味着博客中文第一生活社区开始全面向游戏业进军。据悉,此款网页游戏是博

- 百度贴吧里人气很旺,是我们宣传网站的好方法。但贴吧也是管理最严的地方,主要体现在对于发广告的采取封ID、封网址和封ip等措施。道高一尺,魔高

- 今天要说的是3款轻量级的asp语言的cms建站程序。阿凯将以自己的体验感受简单记述下3者的功能与特色还有他们的缺点。【5uCMS】5u的作品

- 我们终于进入了这个社会。从此结束了被学校老师看管的生涯,结束了做父母乖宝贝的日子,也结束从父母兄长那里拿钱的幸福时光。我们从家里搬了出来,提

- 昨天看到有朋友说用tar包安装的vsftp不能用本地用户登录,感觉十分诧异。但自己也仅做过rpm的,所以没有发言权。今天在自己机器上用tar

- 在前几天分享过关于Erlang的一些教程之后,我们觉得有必要推荐一下Zotonic,一个开源的内容管理系统,平且是使用Erlang和Post

- 【WordPress(或者说任何一个web-based app)可以参考的优化策略】单服务器优化策略:DB优化;缓存优化和页面加载速度优化(